今天又再延續前兩天的內容

前兩天我針對了四個我有興趣的檢測能力做了POC,認為是可用的

接著四個項目是我沒那麼重視的,可能會派上用場,可能考慮作為輔助或是未來啟用。

這四個輔助目標為:

另外還有兩個項目是我不在意的:

接下來介紹這六個項目的時候,也會說明為何從我的角度來說沒有安排在優先考慮的項目中

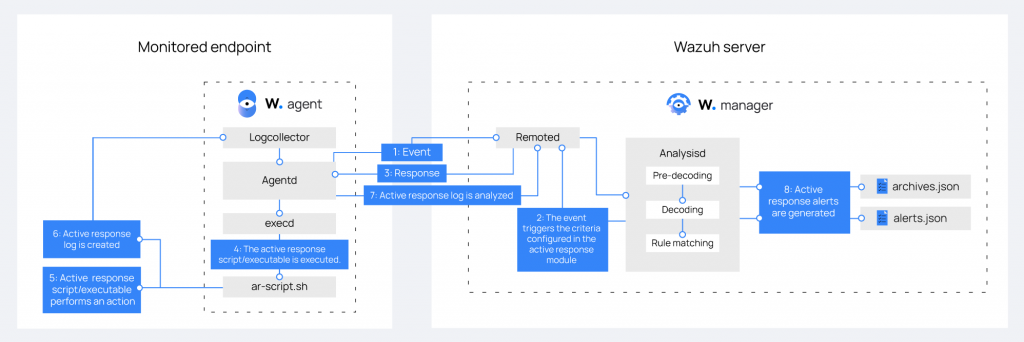

主動響應,可以做到像IPS,當發生了特定事件,可以執行一段腳本

簡單的場景,Wazuh偵測到有相同來源IP多次對SSH進行暴力破解,可以自動響應執行一個腳本來設定iptables去阻擋那個IP。

active-response自動化響應的操作,可以設定觸發執行某個腳本,而且也可以設定執行位置,以及timeout時間(例如阻擋特定IP一個小時,過了一個小時之後就恢復)。內建有許多腳本,例如firewall-drop、host-deny等。

active-response當中要清楚描述當甚麼樣的事件、甚麼level觸發。其實也就跟寫Rule一樣而已。

https://documentation.wazuh.com/current/user-manual/capabilities/active-response/how-it-works.html

這個項目主要是由於自己目前監控的主機,基本上不太會有甚麼需要使用到這個功能,但的確是可以考慮使用的一個功能。

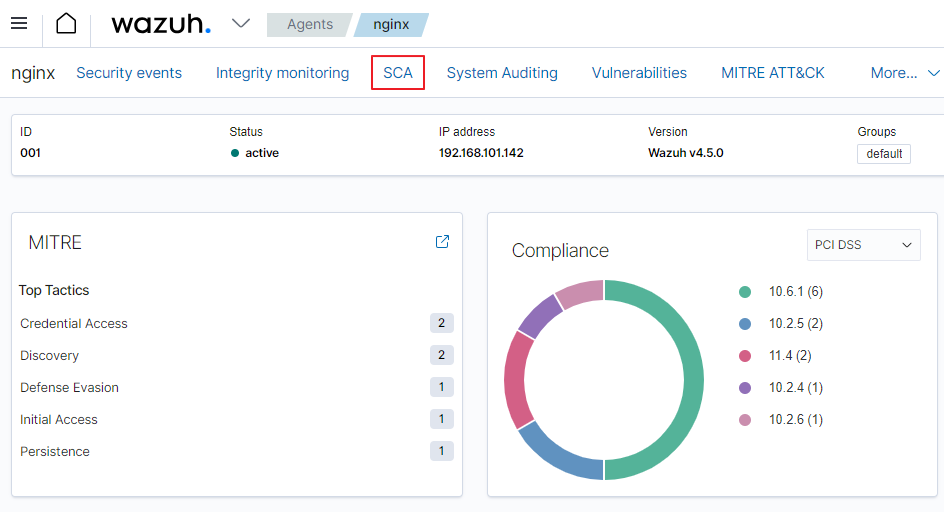

Automated Security Configuration Assessment (SCA) is an essential capability to improve the enterprise security posture and reduce its attack surface.

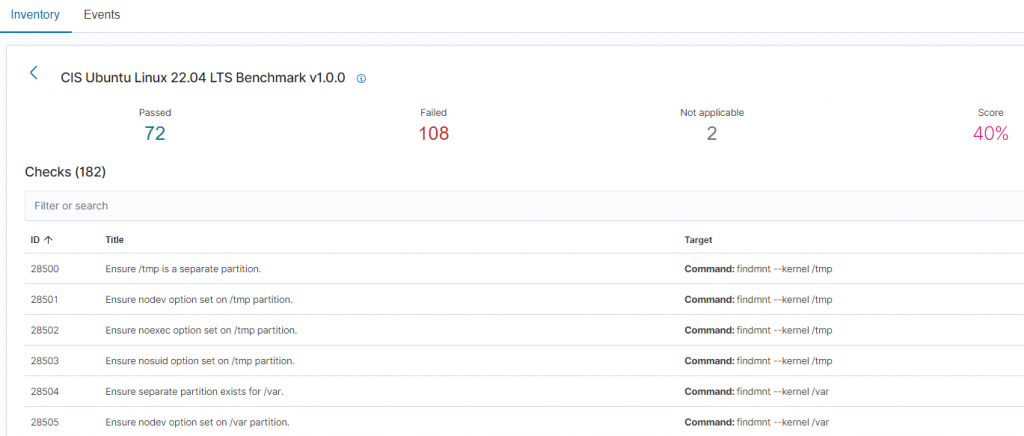

這個其實就是Wazuh當中簡稱的SCA,可以協助檢測安全設定、合規、或是CIS

如果有需求也可以客製化自己的SCA Rule

甚至也可以搭配上active response或其他機制

應該是有機會可以做到 policy as code (default security)

https://documentation.wazuh.com/current/user-manual/capabilities/sec-config-assessment/creating-custom-policies.html

SCA的設定就在設定檔當中的tag

預設是12h會掃描一次

https://documentation.wazuh.com/current/user-manual/reference/ossec-conf/sca.html#interval

<sca>

<enabled>yes</enabled>

<scan_on_start>yes</scan_on_start>

<interval>12h</interval>

<skip_nfs>yes</skip_nfs>

</sca>

這個功能有啟用,但對我來說有點雞肋,偶爾會去關注看看。

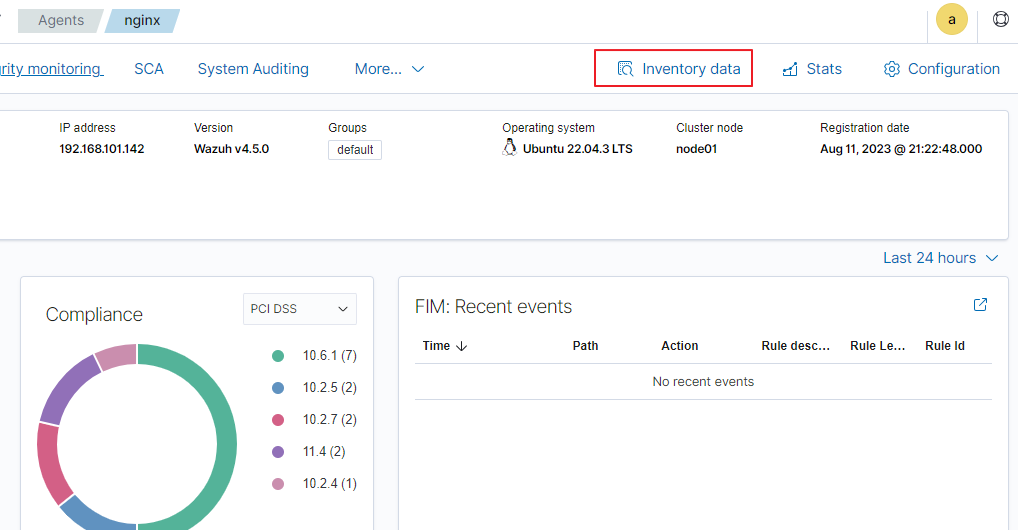

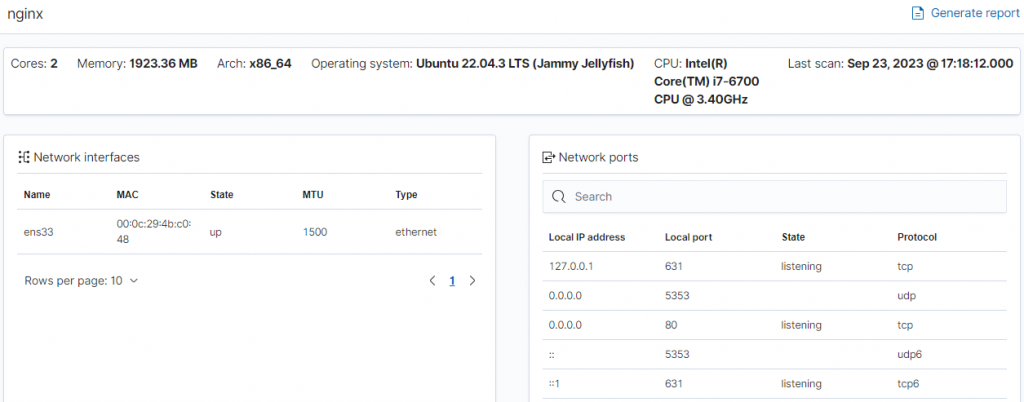

System inventory 就是監控系統資源跟狀態

預設的設定每一小時掃描一次

cat ossec.conf | grep -A 10 inventory

<!-- System inventory -->

<wodle name="syscollector">

<disabled>no</disabled>

<interval>1h</interval>

<scan_on_start>yes</scan_on_start>

<hardware>yes</hardware>

<os>yes</os>

<network>yes</network>

<packages>yes</packages>

<ports all="no">yes</ports>

<processes>yes</processes>

同樣,這個功能有啟用,但對我來說有點雞肋,偶爾會去關注看看。

不過這個要啟用就是了,有些Alert Rule的判斷都是從這個對比來抓到的,其實沒那麼雞肋啦XD

預設是沒有啟動的,要設定要修改Server上的設定檔

設定的方式是將vulnerability-detector中的enabled改成yes

然後相對應你要掃描的OS也要啟用,也就是相對應的OS下的enabled也要改成yes

<vulnerability-detector>

<enabled>yes</enabled>

<interval>5m</interval>

<min_full_scan_interval>6h</min_full_scan_interval>

<run_on_start>yes</run_on_start>

<!-- Ubuntu OS vulnerabilities -->

<provider name="canonical">

<enabled>yes</enabled>

<os>trusty</os>

<os>xenial</os>

<os>bionic</os>

<os>focal</os>

<os>jammy</os>

<update_interval>1h</update_interval>

</provider>

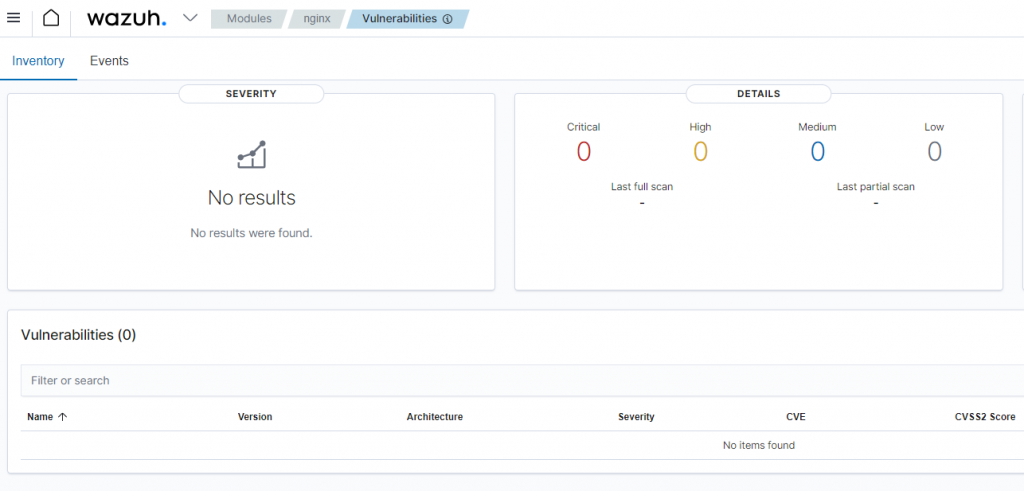

這個功能我沒有啟用,弱點掃描部分有使用其他平台工具執行。如果啟用了Wazuh的Vulnerability detection功能,對我來說反而內容資訊(雜訊)太多,不需要。

沒開,截圖是空白的,有興趣可以啟用看看,正常一定會跑出一堆

他是直接從系統去掃,所以不管你有沒有用到那些依賴項或套件,有存在的已知漏洞都會出現XD

另外這兩項,稽核與雲端安全都用採用其他方式或是工具來輔助進行

所以沒有想利用Wazuh來協助進行

明天開始來寫規則(Rule)